Attacco Informatico, cosa fare nelle prime 24 ore

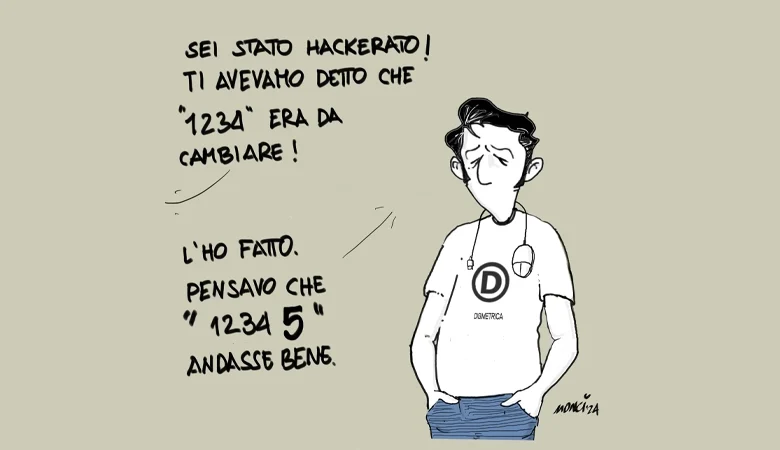

Le prime 24 ore dopo un attacco informatico sono fondamentali per limitare i danni e ripristinare la sicurezza. Un piano di risposta ben definito e un team preparato possono fare la differenza nella gestione efficace dell’incidente. Isolamento Immediato Isola immediatamente i sistemi colpiti per evitare la diffusione dell’attacco. Disconnetti i dispositivi dalla rete, ma assolutamente […]