NIS2: 10 errori da evitare nella compliance

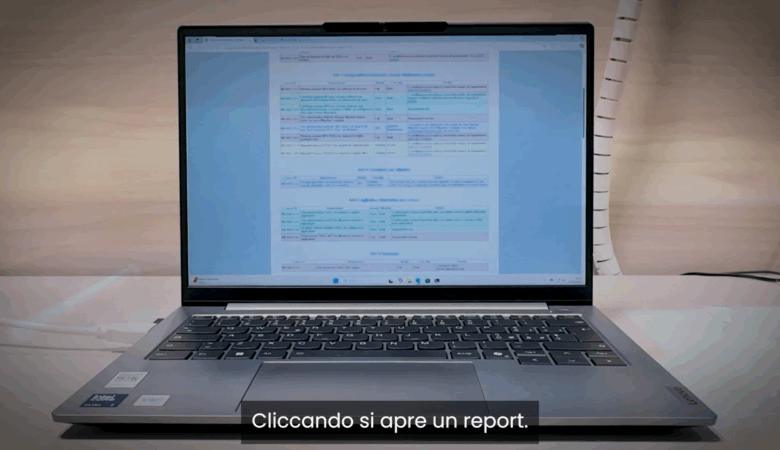

NIS2 – Errori comuni e soluzioni ✅ 10 errori reali emersi durante i nostri Cyber-Checkup ✅ Soluzioni tecniche e operative ✅ Una checklist pronta all’uso Perché è importante evitare questi errori nella NIS2 Molte aziende pensano di essere conformi alla Direttiva NIS2 semplicemente perché hanno scritto policy o adottato qualche strumento. Ma la realtà che […]