Ransomware Nyetya-Petya bloccato subito

Nell’ultimo anno Digimetrica sta ponendo particolare attenzione sulle proprie soluzioni di sicurezza al fine di contrastare nel più breve tempo possibile i ransomware di ultima generazione presso le reti gestite nel SOC (Security Operation Center).

Dopo poco più di un mese dalla proliferazione di WannaCry, il ransomware che ha colpito numerose grandi aziende, nella giornata di ieri si è diffusa in poco tempo una nuova minaccia per gli utenti: Nyetya, variante di Petya.

Nyetya, sulla scia di WannaCry, sfrutta la stessa vulnerabilità (Microsoft Security Bulletin MS17-010 – Critical) con un’evoluzione di propagazione laterale, ovvero per entrare in una rete basta un solo endpoint Windows vulnerabile, la sua propagazione poi avviene tramite altri vettori non direttamente collegati quali WMI e PSexec, entrambi componenti legittimi di amministrazione di Windows.

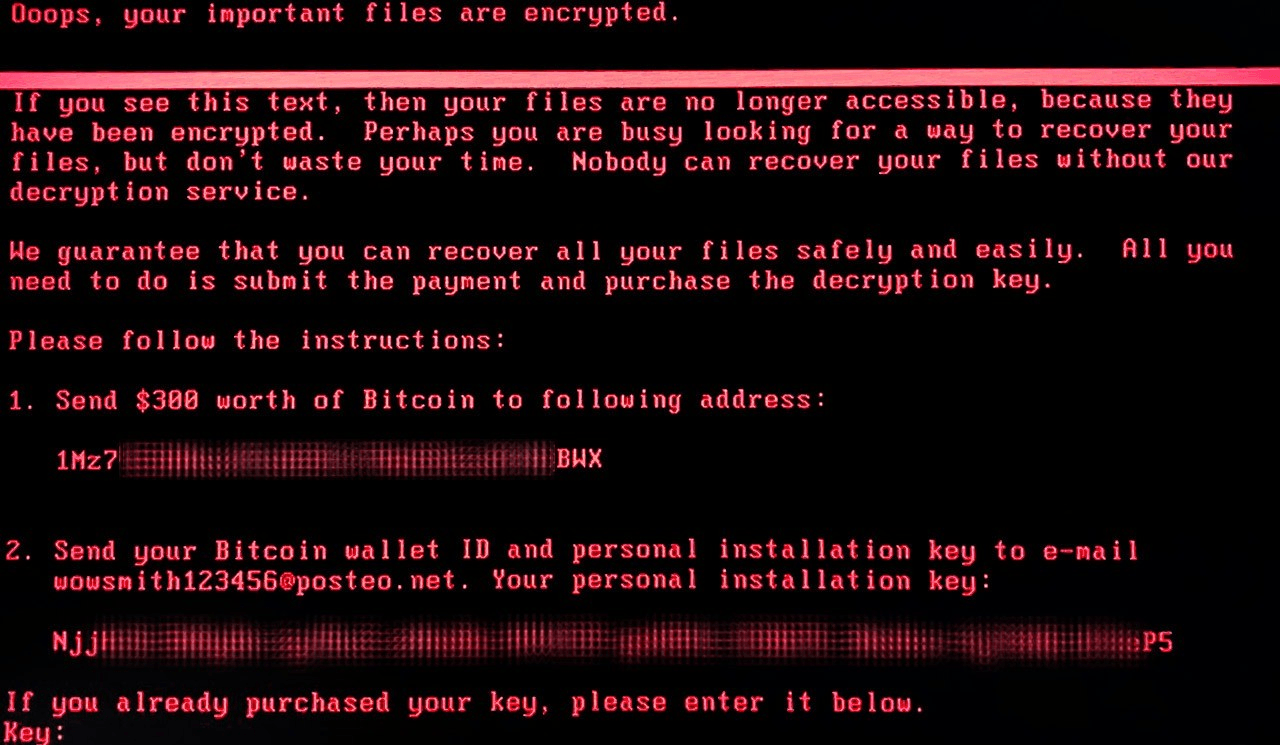

Il malware dopo aver infettato un endpoint ed essersi propagato nella rete, cerca di ottenere i privilegi di amministrazione, se riesce modifica il Master Boot Record e schedula dopo un’ora dall’infezione un riavvio che provvede a crittare tutti i dischi presenti, chiedendo un riscatto di 300 $ per poter procedere alla decrittazione.

Aggiornamento: Petya non è un ransmoware ma un Wiper Malware, ovvero anche se effettuate il pagamento i dati non possono essere recuperati in quanto non è stato disegnato/progettato per farlo!

Digimetrica, tramite le soluzioni implementate presso il proprio SOC è stata in grado di rilevare e porre rimedio a questa nuova minaccia.

Per proteggerti da questo malware consigliamo:

- Al dipartimento IT

- Eseguire il backup dei file dei sistemi critici e mantenere il backup off-line

- Assicurarsi di avere un disco di ripristino e una configurazione del sistema operativo “gold standard”, per consentire di ricostruire il desktop in sicurezza

- Aggiornare tutti i tuoi sistemi operativi, in particolare Microsoft Windows alle ultime patch disponibili

- Controlla la validità delle patch applicate

- Aggiornare le signature degli IDS/IPS

- Agli utenti:

- Non eseguire gli allegati da fonti sconosciute

- Best Practice:

- Aggiornare le signature degli AntiVirus e procedere alla scansione di tutte gli endpoint della rete

- Utilizzare soluzioni di sandboxing sugli allegati

- Utilizzare le rilevazioni basate sul comportamento

- Nei firewall cercate prove di C&C (comando e controllo)

- Segmentare la rete, per limitare la diffusione del malware e dei dati di backup che vengono crittografati

- Assicurarsi che il protocollo Remote Desktop sia disattivato e / o sia correttamente autenticato e/o altrimenti limitarne la sua capacità di muoversi lateralmente.

- In generale:

- Se infettati, non pagate, non vi è alcun tipo di garanzia che dopo aver pagato riavrete i vostri file

- Contattaci per avere maggiori informazioni dai nostri Cyber Security Consultant

Soluzioni tecnologiche per la prevenzione dei Malware avanzati:

- CISCO AMP for Network, Endpoint, Web ed e-mail security- Advanced Malware Protection opera con lo scopo di prevenire la execution del malware utilizzato dagli attaccanti.

- CISCO Network Security: NGFW, NGIPS sono estremamente efficaci contro i cyberattacks utilizzando metodi basati su “signatures” e zero days techniques

- CISCO Threat Grid: (sandbox)

- CISCO Umbrella: previene la risoluzione dei domini associati ad attività maliziose

Contattaci siamo a tua disposizione per condividere le soluzioni che potranno prevenire e ridurre notevolmente i rischi associati.